Partendo da queste domande vorrei affrontare il problema dal mio punto di vista e tracciare delle linee guida a titolo esempificativo, In rete ho potuto raccogliere diversi dati e potuto testare diverse soluzioni gratuite e non.

Ricordo a spanne che le sanzioni previste per la non ottemperanza a tale norma vanno fino ad un massimo di €36.000 e una pena di 2 anni. (Magari qualche avvocato sarà più preciso).

Passiamo ai fatti, in questo breve articolo distinguo due macroaree di sistemi1:

- Windows;

- Unix like.

Windows

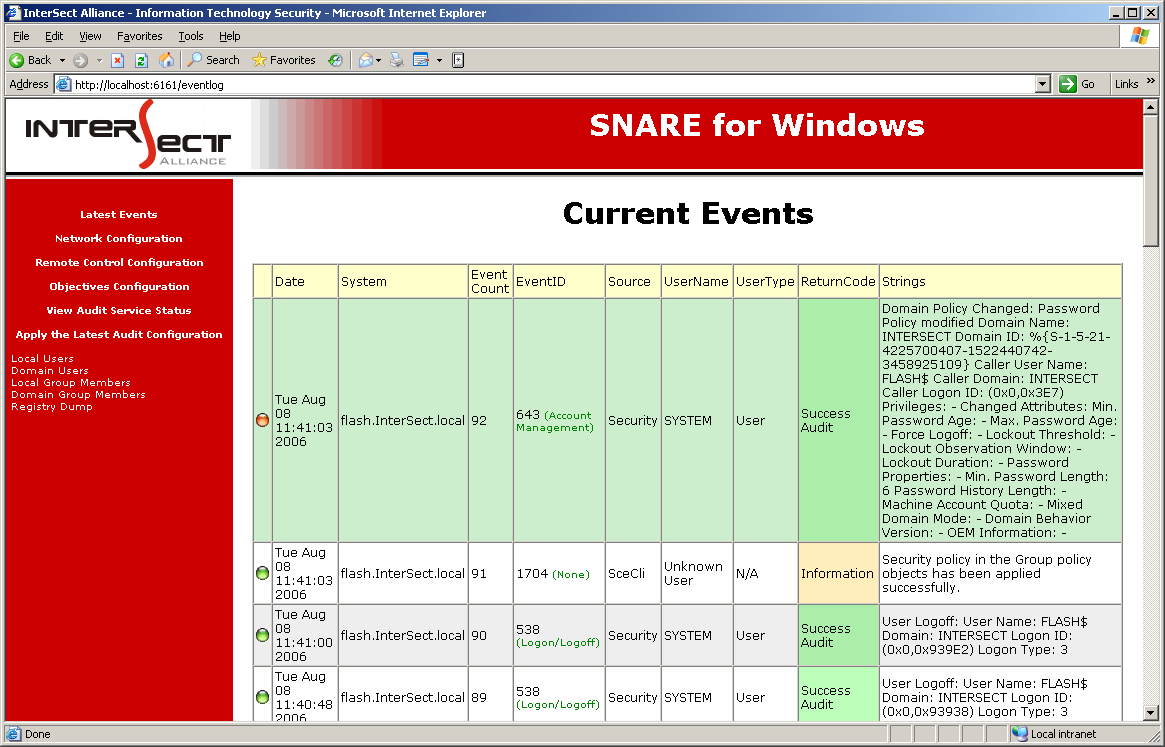

Per quanto riguarda sistemi Windows possiamo trovarci diversi casi come per esempio pc stand alone, gruppi di lavoro o in dominio con Active Directory, ma a nostro vantaggio troviamo al loro interno il sistema dei log, ossia l’ “Event log” che memorizza gli eventi in file “.evt”, naturalmente proprietari, in genere presenti nella cartella:

c:windowssystem32config

Questi file possono essere copiati ma non possono essere consultati con il semplice doppio clik, ma possiamo scegliere diverse strade, aprendoli con editor di testo o mediate i tool messi a disposizione di Microsoft in grado di effettuare diverse operazioni quali backup, consultazione, inserimento in DB (LOG Parser, Script VBS). Naturalmente per poter monitore i log bisogna attivarli tramite le Group Policy da Pannello di Controllo -> Strumenti di Amministrazione -> Criteri di Protezione -> Impostazioni Locali, ed attivare quello che interessa.

Â

Â

Altro software semplice, ma con la pecca di non poter essere amministrato via pagnia web, è ntsyslog. L’installazione è molto semplice, scaricare il file dal link precedente e doppio clik. La configurazione si fa tramite il programma NTSyslogCtrl.exe (shortcut sul desktop dopo l’installazione). Selezionare il computer, scegliendo il pc sul quale è installato il servizio. Impostare il server di log tramite il bottone “Syslog Daemon†. Dal menu a scomparsa scegliere Security quale eventlog quindi cliccate sul bottone eventlog per selezionare quali eventi inviare al server remoto. Si può quindi avviare il servizio.

Unix like

Per i sistemi basati su Unix sembra essere più semplice poichè i log vengono creati automaticamente dal sistema syslog e sono presenti nella cartella /var/log/ in formato testo. Tiene traccia degli eventi di sistema, accessi e tentativi di accessi. Naturalmente come nel caso precendente esistono dei tool in grado di ricevere log da server remoti anche via SSL e registrarli in un database per esempio Mysql.

Troviamo Syslog-nq e rsyslog presente in Debian 5 (lenny), per quanto riguarda quest’ultimo per abilitare la ricezione dei log va modificato il file di configurazione prensente in /etc/default/rsyslog e /etc/rsyslog.conf.

Va modificato il file rsyslog.conf per impostare la ricezione sulla porta 514 UDP. Attenzione, se il traffico fosse molto elevato, si rischia di perdere delle righe di log. In questo caso va usato il protocollo TCP RELP. Nel file /etc/rsyslog.conf vanno decommentate le righe sotto riportate per mettere il demone in ascolto.

# provides UDP syslog reception

$ ModLoad imudp

$ UDPServerRun 514

A questo punto riavviamo il servizio e testiamo il suo funzionamento con il comando netstat -lpu | grep rsyslogd.

Per attivare l’invio del log al rsyslog remoto su ogni macchina linux che deve essere loggata va modificato il file /etc/rsyslog.conf modificando la riga

auth, authpriv.* /var/log/auth.log

in

auth, authpriv.* @192.168.1.1 (mettere l’ip del server

rsyslog centralizzato)

La @ avanti l’IP indica a quale host deve essere iniviato il log.

Naturalmente una bella domanda nasce spontanea, se possiedo un’infrastruttura mista Windows/Unix?

Bene anche in questo caso esistono dei tool in grado di interoperare:

- per registrare su sistemi Unix like log generati da sistemi Windows:

Ricordo che il provvedimento non prevede specifiche tecniche, lasciando ad ogni titolare di trattamento la scelta su come implementare quanto richiesto.

Altre questioni da valutare sono relative alla gestione dei log una volta registrati sul nostro log server. Ad esempio per adeguarsi al requisito della immodificabilità si può copiare periodicamente il log su di un supporto non riscrivibile, validando i file con un hash o con firma digitale e marca temporale. Ricordatevi di tenere file ed hash in luoghi separati. Un’altra possibile soluzione è avere un log server al quale l’amministratore di sistema non ha accesso ne logico ne fisico. Già sento le risate…

Altri punti da non tralasciare sono i riferimenti temporali, per esempio l’ora e la data del sistema sono identiche per tutti i PC presenti? In questo caso si potrebbe creare qualche problema per dimostrare l’esattezza dell’ora, quindi risulta necessaria una sincronizzazione via NTP.

La solita questione di chi controlla il controllore grava sull’amministratore di sistema, chi garantisce che quest’ultimo non modifichi i log a suo piacimento? A tal proposito vorrei sottolineare una riflessione degna di nota sentita recentemente ad un convegno, dove veniva ipotizzato un controllore dell’amministratore, in che senso?

Praticamente un terzo utente (capace), incaricato di verificare il corretto funzionamento delle applicazioni implementate, avendo soltanto i permessi “read”.

A questo punto restiamo in attesa della data, ma ci saranno altre proroghe?

{jcomments on}

1: Naturalmente ci sono altri sistemi che non ho considerato poichè non ho mai avuto la fortuna di provarli.

Lascia un commento